hallo :)

disini saya akan memposting bagaimana cara membuat program menghitung luas persegi menggunakan bahasa c

~Fungsi // digunakan untuk membuat comment tetapi hanya 1 kalimat dan fungsi ini hanya digunakan diawal kalimat saja

~Fungsi /* ... */ digunakan untuk membuat comment yang lebih dari 1 kalimat, biasanya fungsi ini untuk para pemula dan memudahkan pembaca memahami maksud dari program.

~Fungsi int artinya integer atau bilangan bulat

~Fungsi printf digunakan untuk menampilkan keluaran data

~Fungsi scanf digunakan untuk membaca masukan data

~Fungsi return 0; digunakan untuk mengakhiri sebuah program

Contoh :

/* PROGRAM Luas_persegi */

/* Program untuk menghitung luas persegi */

#include <stdio.h>

int main ()

{

// Deklarasi variabel

int sisi, luas;

// Masukkan sisi

printf("Masukkan sisi: ");

scanf("%d", &sisi);

// Hitung Luas

luas = sisi * sisi;

printf("Luas persegi = %d", luas);

return 0;

}

Hasil Running :

Selamat Mengerjakan

Semoga Bermanfaat :)

Mari Berbagi Informasi

Kamis, 14 September 2017

Minggu, 21 Februari 2016

Layanan Keamanan ISP

Encryption berasal dari bahasa yunani kryptos yang

artinya tersembunyi atau rahasia. Enkripsi adalah suatu metode yang digunakan untuk

mengkodekan data sedemikian rupa sehingga keamanan informasinya terjaga dan

tidak dapat dibaca.

Manfaat Enkripsi Data :

a. Kerahsiaan

suatu informasi terjamin

b. Menyediakan

authentication dan perlindungan integritas pada algoritma checksum/hash

c. Menanggulangi

penyadapan telepon dan email

d. Untuk

digital signature. Digital signature adalah menambahkan suatu baris statemen

pada suatu elektronik copy dan mengenkripsi statemen tersebut dengan kunci yang

kita miliki dan hanya pihak yang memiliki kunci deskripsinya saja yang bisa

membukanya

e. Untuk

digital cash

Kerugian Enkripsi Data :

a. Penyandian

rencana teroris

b. Penyembunyian

record kriminal oleh seorang penjahat

c. Pesan

tidak bisa dibaca bila penerima pesan lupa atau kehilangan kunci (decryptor).

Sebuah

software yang dirancang secara khusus untuk menganalisa data dan menghasilkan

laporan audit baik untuk pengguna biasa maupun pengguna ahli.

Manfaat ACL :

a. Dapat

membantu dalam mengakses data baik langsung (direct) kedalam sistem jaringan

ataupun indirect (tidak langsung)

b. Mengidentifikasi

kecenderungan, dapat juga menunjukkan dengan tepat sasaran pengecualian data

dan meyoroti potensial area yang menjadi perhatian

c. Mengidentifikasi

proses perhitungan kembali dan proses verifikasi yang benar

d. Mengidentifikasi

pesoalan sistem pengawasan dan memastika terpenuhinya permohonan dengan

aturan-aturan yang telah ditetapkan.

Siklus ACL :

a. Perencanaan

Merencanakan

pekerjaan sebelum memulai sebuah project.

b. Akses

Data

Untuk

membacanya dengan ACL

c. Integritas

dan Verifikasi Data

Diperlukan

untuk menguji integritas

d. Analisis

Data

Dalam

Analisis tahap melakukan tes yang diperlukan untuk mencapai tujuan

e. Pelaporan

Hasil

Membuat

laporan dari yang dihasilkan. ACL dapat membuat berbagai jenis laporan,

termasuk multiline, detail, dan ringkasan laporan.

Firewall

digunakan untuk melindungi sebuah komputer atau jaringan dari akses komputer

luar yang tidak memiliki hak otoritas untuk mengakses komputer jaringan

tersebut.

Fungsi Firewall :

a. Mengatur

dan mengontrol lalu lintas jaringan

b. Melakukan

autentikasi terhadap akses jaringan

c. Melindungi

sumber daya dalam jaringan privat

d. Mencatat

semua kejadian, dan membuat laporan kepada administrator

e. Menerapkan

suatu kebijakan security

f. Mencegah

atau memblok suatu aktivitas yang dirasa mencurigakan okeh system

Packet

filtering adalah salah satu jenis teknologi keamanan yang digunakan untuk

mengatur paket-paket apa saja yang diizinkan masuk ke dalam sistem atau jaringan

dan paket-paket apa saja yang diblokir.

Packet

filtering umumnya digunakan untuk memblokir lalu lintas yang mencurigakan

yang datang dari alamat IP yang mencurigakan, nomor port

TCP/UDP yang mencurigakan, jenis protokol aplikasi

yang mencurigakan, dan kriteria lainnya.

Akhir-akhir

ini, fitur packet filtering telah dimasukkan ke dalam banyak sistem

operasi (IPTables dalam GNU/Linux,

dan IP Filter dalam Windows)

sebagai sebuah fitur standar, selain tentunya firewall dan router.

Sebuah

aplikasi perangkat lunak atau perangkat keras yang mendeteksi aktivitas yang

mencurigakan dalam sebuah sistem atau jaringan. Jenis IDS yaitu :

a. Network-based

Intrusion Detection System (NIDS)

Semua

lalu lintas yang mengalir ke sebuah jaringan akan dianalisis untuk mencari

apakah ada percobaan serangan atau penyusupan ke dalam jaringan

b. Host-based

Instrusion Detection System (HIDS)

Aktivitas

sebuah host jaringan individual akan dipantau apakah terjadi sebuah percobaan

serangan atau penyusupan ke dalamnya atau tidak.

Intrusion

Prevention System (IPS) adalah sebuah aplikasi yang bekerja untuk :

a. Monitoring

traffic jaringan

b. Mendeteksi

aktivitas yang mencurigakan

c. Melakukan

pencegahan dini terhadap instrusi atau kejadian yang dapat membuat jaringan

menjadi berjalan tidak seperti sebagaimana mestinya

Jenis-jenis IPS :

a. Host-based

Intrusion Prevention System (HIPS)

Merupakan

sebuah system pecegahan yang terdiri dari banyak layer, menggunakan packet

filtering, inspeksi status dan metode pencegahan intrusi yang bersifat

real-time untuk menjaga host berada di bawah keadaan dari efisiensi performansi

yang layak. Mekanisme kerjanya yaitu dengan mencegah kode-kode berbahaya yang

memasuki host agar tidak dieksekusi tanpa perlu untuk mengecek threat

signature.

b. Network

Intrusion Prevention System (NIPS)

yang

juga disebut sebagai “In-line proactive protection”, menahan semua trafik

jaringan dan menginspeksi kelakuan dan kode yang mencurigakan.

Kesepakatan

antara penyedia jasa dan pengguna jasa mengenai tingkat (mutu) layanan, adalah

komponen kunci dari keseluruhan strategi SLM (Service Level Management) suatu

organisasi TI.

Sebuah

protokol standar manajemen jaringan pada application layer TCP/IP supaya

informasi yang dibutuhkan untuk manajemen jaringan bisa dikirim menggunakan

TCP/IP.

Fungsi :

a. Get

Digunakan oleh manajer untuk mengambil

suatu item dari agen MIB

b. Set

Digunakan

oleh manajer untuk men-set atau mengisikan harga suatu variable pada agen MIB

c. Trap

Digunakan oeh agen untuk mengirim

peringatan kepada manajer

d. Inform

Digunakan

oleh manajer untuk mengirimkan peringatan kepada manajer yang lain

Perangkat :

a. Managed

Nodes

Node

bisa pada jaringan yang dilengkapi dengan software supaya dapat diatur

menggunakan SNMP. Berupa TCP/IP biasa dan disebut managed devices.

b. Network

Management Services (NMS)

Merupakan

perangkat jaringan khusus yang menjalankan software tertentu supaya dapat

mengatur managed nodes.

Digunakan untuk pesan

logging . Hal ini memungkinkan pemisahan perangkat lunak yang menghasilkan

pesan , sistem yang menyimpan mereka , dan perangkat lunak yang melaporkan dan

menganalisa mereka . perancang sistem

komputer dapat menggunakan syslog untuk manajemen sistem dan audit keamanan

serta informasi umum , analisis , dan pesan debugging .

Memindahkan

atau menyalin kumpulan informasi (data) yang tersimpan di dalam harddisk

komputer yang biasanya dari satu lokasi/perangkat ke lokasi/perangkat lain.

Metode :

a. Konsep

Backup

Proses

backup dalam teknologi informasi mengacu pada penyalinan data, sehingga salinan

tambahan tersebut bisa digunakan untuk mengembalikan (restore) setelah

peristiwa kehilangan data.

b. Konsep

Replikasi

Suatu

teknik untuk melakukan copy dan pendistribusian data dengan objek-objek

database dari suatu database ke database lain dan melakukan sinkronisasi antara

database sehingga konsistensi data dapat terjamin.

Suatu

proses untuk mengupdate database dengan file backup yang telah disimpan

terakhir kalinya.

Database yang menggunakan sistem recovery :

a. Full

Recovery Model

Pada

model ini, transaction log akan di truncate (dipotong) pada saat dilakukan

backup transaction log

b. Bulk-Logged

Recovery Model

Beberapa

operasi akan bersifat minumally logged. Misalnya, bulk insert, insert select,

create index, drop index, dsb. Sama seperti full recovery, transaction log akan

dipotong hanya pada saat backup transaction log. Sehingga backup transaction

log harus dijalankan secara berkala.

c. Simple

Recovery Model

Hampir

sama dengan bulk-logged, beberapa operasi bersifat minimally logged.

Macam-macam transaksi tersebut sama persis dengan bulk-logged. Perbedaan

mendasar adalah pemotongan transaction log. Transaction loh otomatis terpotong

pada saat checkpoint selesai.

DAFTAR

PUSTAKA

Deskripsi Switching Tingkat Perusahaan

Switch dapat beroperasi pada satu atau lebih lapisan dari model OSI,

termasuk data link dan jaringan. Perangkat yang beroperasi secara simultan pada

lebih dari satu lapisan ini dikenal sebagai switch multilayer.

Dalam switch ditujukan untuk penggunaan komersial, antarmuka built-in atau modular memungkinkan untuk menghubungkan berbagai jenis jaringan, termasuk Ethernet, Fibre Channel, ATM, ITU-T G.hn dan 802,11. Konektivitas ini dapat di salah satu lapisan yang disebutkan. Sementara lapisan-2 fungsi tersebut cukup untuk bandwidth pengalihan dalam satu teknologi, interkoneksi teknologi seperti Ethernet dan token cincin lebih mudah pada lapisan 3.

Perangkat yang interkoneksi pada lapisan 3 secara tradisional disebut router, sehingga lapisan-3 switch juga dapat dianggap sebagai (relatif primitif) router. Dalam beberapa operator selular dan lingkungan lain di mana ada kebutuhan untuk banyak analisis kinerja jaringan dan keamanan, switch dapat dihubungkan antara router WAN sebagai tempat untuk modul analitik. Beberapa vendor menyediakan firewall,jaringan deteksi intrusi,dan analisis modul kinerja yang dapat plug ke port switch. Beberapa fungsi mungkin pada modul gabungan.

Dalam kasus lain, switch digunakan untuk menciptakan citra cermin data yang dapat pergi ke perangkat eksternal. Karena sebagian besar beralih port mirroring hanya menyediakan satu aliran cermin, hub jaringan dapat bermanfaat untuk mengipasi data ke beberapa read-only analisis, seperti sistem deteksi intrusi dan packet sniffers.

Dalam switch ditujukan untuk penggunaan komersial, antarmuka built-in atau modular memungkinkan untuk menghubungkan berbagai jenis jaringan, termasuk Ethernet, Fibre Channel, ATM, ITU-T G.hn dan 802,11. Konektivitas ini dapat di salah satu lapisan yang disebutkan. Sementara lapisan-2 fungsi tersebut cukup untuk bandwidth pengalihan dalam satu teknologi, interkoneksi teknologi seperti Ethernet dan token cincin lebih mudah pada lapisan 3.

Perangkat yang interkoneksi pada lapisan 3 secara tradisional disebut router, sehingga lapisan-3 switch juga dapat dianggap sebagai (relatif primitif) router. Dalam beberapa operator selular dan lingkungan lain di mana ada kebutuhan untuk banyak analisis kinerja jaringan dan keamanan, switch dapat dihubungkan antara router WAN sebagai tempat untuk modul analitik. Beberapa vendor menyediakan firewall,jaringan deteksi intrusi,dan analisis modul kinerja yang dapat plug ke port switch. Beberapa fungsi mungkin pada modul gabungan.

Dalam kasus lain, switch digunakan untuk menciptakan citra cermin data yang dapat pergi ke perangkat eksternal. Karena sebagian besar beralih port mirroring hanya menyediakan satu aliran cermin, hub jaringan dapat bermanfaat untuk mengipasi data ke beberapa read-only analisis, seperti sistem deteksi intrusi dan packet sniffers.

Cara Kerja Switch

Switch dapat dikelompokkan menjadi beberapa jenis, yaitu :

Switch dapat dikelompokkan menjadi beberapa jenis, yaitu :

Ø

Cut through / Fast Forward

·

Switch Jenis ini hanya mengecek alamat tujuan saja

(yang ada pada header frame). Selanjutnya frame akan diteruskan ke host tujuan.

·

Kondisi ini akan dapat mengurangi Latency

Time.

·

Kelemahannya tidak dapat mengecek frame yang error dan

akan diteruskan ke host tujuan.

·

Switch ini adalah yang tercepat di jenisnya.

Ø

Store and Forward

·

Switch ini akan menyimpan semua frame untuk sementara

waktu sebelum diteruskan ke host tujuan untuk di cek terlebih dahulu melalui

mekanisme CRC (Cyclic Redundancy Check). Jika ditemukan error,

maka frame akan "dibuang" dan tidak akan diteruskan ke host tujuan.

·

Switch jenis ini adalah yang paling

"dipercaya".

·

Kelemahannya meningkatnya Latency Time akibat

proses pengecekan.

Ø

Fragment free / Modified cut through

·

Sebuah metode yang mencoba untuk mempertahankan

manfaat dari Store and Forward dan Cut

through / Fast Forward . Switch akan memeriksa 64 byte pertama

dari frame, di mana informasi pengalamatan disimpan. Menurut spesifikasi

Ethernet, tabrakan akan terdeteksi selama 64 byte pertama dari frame, sehingga

frame yang berada dalam kesalahan karena tabrakan tidak akan diteruskan. Dengan

cara ini frame akan selalu mencapai tujuan yang dimaksudkan. Pemeriksaan

kesalahan dari data yang sebenarnya dalam paket yang tersisa untuk perangkat

akhir.

·

Nilai 64 byte ini merupakan jumlah minimum yang

dianggap penting untuk menentukan apakan frame error atau tidak.

·

Switch ini memiliki performance yang cukup baik

dan dapat diandalkan.

Ø

Adaptive Switching

·

Dirancang untuk beroperasi pada cut-through mode

(cut-through switching) normal, tetapi jika tingkat kesalahan sebuah pelabuhan

melompat terlalu tinggi, switch secara otomatis reconfigures pelabuhan untuk

dijalankan dalam mode store-and-forward.

·

Hal ini mengoptimalkan kinerja switch dengan

menyediakan kecepatan yang lebih tinggi dengan menggunakan Cut

through / Fast Forward jika tingkat kesalahan rendah, tapi

kecepatan akan menurun dengan menggunakan Store and Forward jika

tingkat kesalahan yang tinggi.

·

Adaptive switching biasanya secara port-by-port basis.

Multi

layer switching adalah cara dimana menyusun

perangkat network switch menjadi beberapa tingkatan dikarenakan end user yang

terkoneksi ke dalam suatu jaringan memiliki jumlah yang banyak, sehingga kita

perlu melakukan trunking (menyambungkan switch satu dengan switch lain) antar

network switch secara bertingkat. Di bawah ini merupakan contoh multi

layer switching yang disimulasikan dengan program Packet Tracer milik Cisco.

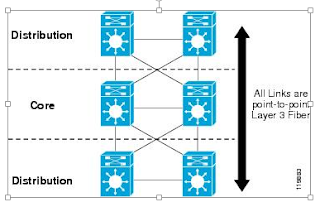

Pada gambar di atas network switch tersusun atas 3 layer

(tingkatan) yaitu Core Switch sebagai layer pertama, Distribution Switch

sebagai layer kedua dan Access Switch sebagai layer ketiga. Fungsi Core

Switch adalah sebagai network switch yang menggabungkan beberapa device network

switch menjadi satu kesatuan (integrated network). Distribution Switch

berfungsi sebagai penghubung antara Core Switch dengan Access Switch.

Access Switch berfungsi sebagai penghubung antara network dengan computer end

user. Jadi kesimpulannya dengan menggunakan metode multi layer switch

kita dapat melakukan extend (perluasan) jumlah komputer yang terkoneksi ke

dalam jaringan. Contoh susunan 3 layer network switch di atas dapat

dikembangkan lagi menjadi beberapa layer ke bawah tergantung dari kebutuhan

jumlah jaringan.

Ø Macam-macam

Cara Penyambungan

v Penyambungan Sirkit (Circuit Switching)

Pada sistem penyambungan sirkit, informasi yang dikirimkan oleh suatu terminal diterima oleh sentral switching langsung dikirimkan kepada terminal yang dituju selama seluruh informasi selesai dikirim. Dengan demikian satu saluran akan dipakai terus selama terminal belum selesai mengadakan hubungan.Contoh: Jaringan Telepon PSTN.

Pada sistem penyambungan sirkit, informasi yang dikirimkan oleh suatu terminal diterima oleh sentral switching langsung dikirimkan kepada terminal yang dituju selama seluruh informasi selesai dikirim. Dengan demikian satu saluran akan dipakai terus selama terminal belum selesai mengadakan hubungan.Contoh: Jaringan Telepon PSTN.

v Penyambungan Berita (Message Switching)

Cara penyambungan ini banyak dipergunakan di dalam lingkungan militer atau lingkungan terbatas misalnya instasi pemerintah atau swasta.

Contoh penggunaannya adalah pada Teleprinter.Pada waktu mengirimkan berita lewat teleprinter, berita tersebut tidak disambungkan langsung tetapi disimpan terlebih dahulu kemudian pada satu saat tertentu barulah dikirimkan kepada tujuan tersebut.Nama lain dari penyambungan berita ini adalah Stored and Forward Switching.

Cara penyambungan ini banyak dipergunakan di dalam lingkungan militer atau lingkungan terbatas misalnya instasi pemerintah atau swasta.

Contoh penggunaannya adalah pada Teleprinter.Pada waktu mengirimkan berita lewat teleprinter, berita tersebut tidak disambungkan langsung tetapi disimpan terlebih dahulu kemudian pada satu saat tertentu barulah dikirimkan kepada tujuan tersebut.Nama lain dari penyambungan berita ini adalah Stored and Forward Switching.

v Penyambungan Paket (Packet Switching)

Sistem penyambungan paket informasi yang dikirimkan merupakan paket-paket yang diberi label dari alamat yang dituju, kode-kode tertentu dsb. Paket ini kemudian dikirimkan ke tujuan yang diinginkan.

Contoh: Pertukaran informasi melalui GPRS.

Sistem penyambungan paket informasi yang dikirimkan merupakan paket-paket yang diberi label dari alamat yang dituju, kode-kode tertentu dsb. Paket ini kemudian dikirimkan ke tujuan yang diinginkan.

Contoh: Pertukaran informasi melalui GPRS.

Ø Protokol

802.1x : Protokol 802.1x adalah protokol yang dapat melakukan otentikasi

pengguna dari peralatan yang akan melakukan hubungan ke sebuah titik-akses.

Ø Mac

address : Peralatan yang akan melakukan akses pada sebuah titik-akses sudah

terdaftar terlebih dahulu, proses ini dikenal sebagai Mac address

Authentication adalah sebuah mekanisme di mana setiap peralatan jaringan

komputer disertai identitas yang unik yang menunjukan keotentikan tiap

komputer. Pada pengiriman data akan mengandung informasi mengenai identitas

peralatan tersebut. Dengan identitas ini ditentukan otorisasi suatu komputer

melalui proses penyaringan (filtering).

Kelemahan

dari metode ini adalah seseorang dapat dengan memanipulasi identitas pada

peralatan yang digunakannya, sehingga peralatan tersebut dapat melakukan akses

ke sebuah jaringan komputer. Tindakan ini sering disebut sebagai Spoofing.

Loop terjadi karena frame tidak

mempunya waktu hidup (TTL) seperti paket IP melintasi router. Akibatnya, jika

mereka tidak diakhiri dengan benar pada jaringan mereka terus Bangkit dari

Switch ke Switch tanpa henti atau sampai Link terganggu.dan Frame Broadcast

diteruskan ke semua Port Switch kecuali Port berasal.Hal ini memastikan bahwa

semua perangkat dalam Broadcast Domain dapat menerima Frame.Jika ada lebih dari

satu Jalur untuk Frame yang akan dieruskan keluar,dapat menghasilkan suatu

lingkaran tak berujung.

Proses ini akan terjadi berulang-ulang hingga switch fisik memutuskan sambungan penyebab dari loop dan menekan power off di salah satu switch pada loop. Loop mengakibatkan beban CPU tinggi pada semua switch yang tertangkap dalam loop tsb. Karena frame yang terus menerus diteruskan bolak balik antara semua switch di loop, CPU akhirnya harus memproses banyak data. Hal ini memperlambat kinerja pada lalu lintas di network.

Proses ini akan terjadi berulang-ulang hingga switch fisik memutuskan sambungan penyebab dari loop dan menekan power off di salah satu switch pada loop. Loop mengakibatkan beban CPU tinggi pada semua switch yang tertangkap dalam loop tsb. Karena frame yang terus menerus diteruskan bolak balik antara semua switch di loop, CPU akhirnya harus memproses banyak data. Hal ini memperlambat kinerja pada lalu lintas di network.

Skala gangguan akibat dari kegagalan

piranti jaringan juga bisa bervariasi, dari hanya sebuah komputer karena kegagalan

NIC – lan card; beberapa komputer karena kegagalan switch; atau bahkan berskala

luas karena kegagalan pada switch central yang menghubungkan jaringan server.

Untuk kegagalan lan card di salah satu komputer bisa diganti dengan network

card cadangan anda. Kebutuhan load balancing dan redundansi haruslah dikaji

untuk setiap kebutuhan berdasarkan penggunaan link redundansi; piranti router;

switch dan multi-homed host yang bersifat kritis. Tujuan dari system redundansi

ini dimaksudkan untuk menjamin ketersediaan layanan dimana tidak ada satupun

titik rawan kegagalan.

Spanning Tree

Protokol merupakan sebuah protokol yang berada di jaringan switch yang

memungkinkan semua perangkat untuk berkomunikasi antara satu sama lain agar dapat

mendeteksi dan mengelola redundant link dalam jaringan. Ini adalah protokol

anajemen link yang menyediakan redundansi sementara mencegah perulangan yang

tidak iinginkan dalam jaringan. STP dapat menyediakan redundansi jalan dengan

mendefinisikan sebuah tree yang membentang di semua switch dalam jaringan yang

diperpanjang.

Ø

Cara Kerja Spanning Tree

STP menggunakan 3

kriteria untuk meletakkan port pada status forwarding :

v STP memilih root switch. STP menempatkan semua port aktif pada root switch dalam

status Forwarding.

v Semua switch non-root menentukan salah satu port-nya sebagai

port yang memiliki ongkos (cost) paling kecil untuk mencapai root switch. Port

tersebut yang kemudian disebut sebagai root port (RP)

switch tersebut akan ditempatkan pada status forwarding oleh STP.

v Dalam satu segment Ethernet yang sama mungkin saja ter-attach

lebih dari satu switch.

Ø Menentukan

root bridge.

Root bridge dari spanning tree adalah

bridge dengan bridge ID terkecil (terendah). Tiap bridge mempunyai unique

identifier (ID) dan sebuah priority number yang bisa dikonfigurasi. Untuki

membandingkan dua bridge ID, priority number yang pertama kali

dibandingkan.

Ø Menentukan

least cost paths ke root bridge.

Spanning tree yang

sudah dihitung mempunyai properti yaitu pesan dari semua alat yang terkoneksi

ke root bridge dengan pengunjungan (traverse) dengan cost jalur terendah, yaitu

path dari alat ke root memiliki cost terendah dari semua paths dari alat ke

root.

Ø Root

bridge

Root bridge merupakan master bridge atau

controlling bridge. Root bridge secara periodik mem-broadcast message

konfigurasi. Message ini digunakan untuk memilih rute dan re-konfigure fungsi-2

dari bridge-2 lainnya bila perlu. Hanya da satu root bridge per jaringan. Root

bridge dipilih oleh administrator. Saat menentukan root bridge, pilih root

bridge yang paling dekat dengan pusat jaringan secara fisik.

Dalam desain ini, lapisan core menyediakan transportasi

berkecepatan tinggi antara lapisan distribusi. Lapisan distribusi menyediakan

redudansi dan memungkinkan penerapan policy pada lapisan akses. Layer 3 yang berada diantara lapisan core dan

distribusi digunakan untuk routing

protocol, menangani load-balancing dan fast

route redudancy apabila

terjadi kegagalan padalink. Komunikasi inter-VLAN dipetakan di

lapisan distribusi. Route

summarization dikonfigurasi pada interface menuju lapisan core. Kelemahan dari

desain ini adalah Spanning

Tree Protocol (STP) hanya

mengijinkan salah satu dari link redudansi diantara switch akses danswitch distribusi untuk aktif. Jika terjadi

kegagalan, link kedua menjadi aktif, tetapi tidak

terjadiload-balancing, karena salah satu link pasif dan menjadi aktif apabila salah

satu link terjadi kegagalan.

Rapid spanning tree protocol (RSTP) – pertama

kali diperkenalkan pada tahun 1982 sebagai pembaharuan dari STP(standar

802.1D). Menyediakan konvergensi stanning-tree yang lebih cepat ketika ada

perubahan topologi. protokol yang memungkinkan sebuah jaringan untuk berfungsi

baik dengan loops atau dalam topologi.

Ø

Perbedaan antara STP dan RSTP

adalah pada kondisi yang ada, jika pada STP ada 5 kondisi dan RSTP hanya ada 2

kondisi.

STP (802.1D) RSTP (802.1W) Time(s)

disable discard –

blocking discard –

listening discard 15

learning learning 15

forwarding forwarding –

Tabel 1 Perbandingan STP dan RSTP

STP (802.1D) RSTP (802.1W) Time(s)

disable discard –

blocking discard –

listening discard 15

learning learning 15

forwarding forwarding –

Tabel 1 Perbandingan STP dan RSTP

Ø

Jembatan port RSTP :

– Root – Sebuah port forwarding yang port terbaik dari Nonroot-jembatan untuk Rootbridge.

– Root – Sebuah port forwarding yang port terbaik dari Nonroot-jembatan untuk Rootbridge.

Ø

Tidak seperti di STP, RSTP akan

merespon BPDUs dikirim dari arah jembatan akar. Sebuah jembatan RSTP akan

“mengusulkan” informasi pohon rentang untuk pelabuhan yang ditunjuk. Jika ada

jembatan RSTP menerima informasi ini dan menentukan ini adalah informasi akar

unggul, itu set semua port lain untuk membuang. Jembatan dapat mengirimkan

sebuah “kesepakatan” untuk jembatan pertama mengkonfirmasikan informasi pohon

superior spanning. Jembatan pertama, setelah menerima perjanjian ini, tahu bisa

cepat transisi bahwa port ke keadaan forwarding melewati mendengarkan

tradisional / transisi negara belajar. Hal ini pada dasarnya menciptakan efek

mengalir jauh dari jembatan akar di mana setiap jembatan yang ditunjuk

mengusulkan untuk tetangga untuk menentukan apakah itu bisa membuat transisi

yang cepat. Ini adalah salah satu elemen utama yang memungkinkan RSTP untuk

mencapai konvergensi kali lebih cepat dari STP.

Ø

RSTP mempertahankan cadangan

rincian tentang status pembuangan port. Hal ini untuk menghindari timeout jika

port forwarding saat ini adalah untuk gagal atau BPDUs tidak diterima pada port

akar dalam interval tertentu.

Virtual

LAN (Virtual VLAN)

Host

dan server yang terhubung ke Layer 2 switch merupakan bagian dari segmen

jaringan yang sama. Pengaturan ini menimbulkan dua masalah penting:

v Switch

broadcasts semua port, yang mengkonsumsi bandwidth yang tidak perlu. Sebagai

jumlah perangkat yang terhubung ke switch meningkat, lebih banyak traffic

broadcast dihasilkan dan bandwidth lebih banyak terbuang.

v Setiap

perangkat yang terpasang ke switch dapat meneruskan dan menerima frame dari

setiap perangkat lain di switch itu.

Sebagai

praktek desain jaringan terbaik, lalu lintas broadcast terkandung ke area

jaringan di mana diperlukan. Ada alasan mengapa bisnis host tertentu mengakses

satu sama lain sementara yang lain tidak. Sebagai contoh, anggota departemen

akuntansi mungkin hanya pengguna yang perlu untuk mengakses server akuntansi.

Pada jaringan switch, jaringan area lokal virtual (VLAN) yang yang berisi

broadcasts dan host grup bersama-sama dalam komunitas bunga.

VLAN

adalah broadcast domain logis yang dapat menjangkau beberapa segmen LAN fisik.

Hal ini memungkinkan administrator untuk grup bersama stasiun dengan fungsi logis,

oleh tim proyek, atau oleh aplikasi, tanpa memperhatikan lokasi fisik dari

pengguna.

Fungsi dari VTP adalah memudahkan Mbah-nya

Jaringan, network administrator, dalam mengelola semua VLAN yang berskala

besar dan telah dikonfigurasikan pada sebuah internetwork

switch. Artinya, dengan menggunakan fasilitas VTP, memungkinkan seorang

mbah jaringan untuk menambah, mengurangi, dan mengganti VLAN, di mana

informasi VLAN tersebut kemudian disebarluaskan ke semua switch lainnya di

domain VTP tersebut.

keuntungan

apabila kita menerapkan konsep VTP, antara lain:

v Konfigurasi

VLAN yang lebih stabil di semua switch di network

v Pengiriman

VLAN-advertisement terjadi hanya di trunk-port

v Menambahkan

VLAN secara plug –and-play

Tracking dan monitoring

VLAN-VLAN yang akurat

VTP

Mode

Dalam

salah satu sumber yang saya dapatkan, jika kita ingin membuat/menambahkan

switch menjadi bagian dari suatu VTP management domain, setiap switch harus

dikonfigurasi dalam satu dari tiga mode VTP yang dapat digunakan. Mode VTP yang

digunakan pada switch akan menentukan bagaimana switch berinteraksi dengan

switch VTP lainnya dalam management domain tersebut. Mode VTP yang dapat

digunakan pada switch Cisco adalah mode server, mode client, dan mode transparent.

Sebuah VLAN asli

ditugaskan ke port trunk 802.1Q. Sebuah port trunk 802.1Q mendukung lalu lintas

yang datang dari banyak VLAN (tagged traffic) serta lalu lintas yang tidak

datang dari sebuah VLAN (untagged lalu lintas). Port trunk 802.1Q menempatkan

untagged lalu lintas pada VLAN asli. Dalam gambar, VLAN asli adalah VLAN 99.

Lalu lintas untagged dihasilkan oleh komputer terpasang ke port switch yang

dikonfigurasi dengan VLAN asli. VLAN asli ditetapkan dalam spesifikasi IEEE

802.1Q untuk menjaga kompatibilitas dengan lalu lintas tanpa tanda umum untuk

skenario warisan LAN.

Sebuah VLAN Native ditandai dengan sebuah port trunk 802.1Q.

Sebuah port trunk 802.1Q mendukung traffic dari banyak VLAN sama seperti

traffic yang tidak berasal dari sebuah VLAN. Trunk adalah link point-to point

diantara satu atau lebih interface ethernet device jaringan seperti router atau

switch. Trunk Ethernet membawa lalu lintas dari banyak VLAN melalui link

tunggal. Sebuah VLAN trunk mengijinkan kita untuk memperluas VLAN melalui

seluruh jaringan. Jadi link Trunk digunakan untuk menghubungkan antar device

intermediate. Dengan menggunakan port trunk, dapat digunakan sebuah link fisik

untuk menghubungkan banyak VLAN.

IP LAB A : 192.168.10.0/24

Port 1-10

IP LAB B : 192.168.20.0/24 Port 11-20

IP LAB B : 192.168.20.0/24 Port 11-20

1. konfigurasi

switch satu membuat VLAN LAB A dan LAB B.

Switch#vlan database

% Warning: It is recommended to configure VLAN from config mode,

as VLAN database mode is being deprecated. Please consult user

documentation for configuring VTP/VLAN in config mode.

Switch#vlan database

% Warning: It is recommended to configure VLAN from config mode,

as VLAN database mode is being deprecated. Please consult user

documentation for configuring VTP/VLAN in config mode.

Switch(vlan)#vlan

10 name LAB-A

VLAN 10 added:

Name: LAB-A

Switch(vlan)#vlan 20 name LAB-B

VLAN 20 added:

Name: LAB-B

Switch(vlan)#exit

VLAN 10 added:

Name: LAB-A

Switch(vlan)#vlan 20 name LAB-B

VLAN 20 added:

Name: LAB-B

Switch(vlan)#exit

2. Membuat

VLAN LAB-A dari port 1 sampai 10.

Switch(config)#int

range fa0/1-10

Switch(config-if-range)#switchport access vlan 10

Switch(config-if-range)#switchport access vlan 10

3. Membuat

VLAN LAB-B dari port 11 sampai 20.

Switch(config-if-range)#int range fa0/11-20

Switch(config-if-range)#switchport access vlan 20

Switch(config-if-range)#end

Melihat konfigurasi yang telah dibuat.

Switch#sh vlan

Switch(config-if-range)#int range fa0/11-20

Switch(config-if-range)#switchport access vlan 20

Switch(config-if-range)#end

Melihat konfigurasi yang telah dibuat.

Switch#sh vlan

DAFTAR

PUSTAKA

Langganan:

Komentar (Atom)